Logistischer Schutz vor Produktpiraterie

DOI 10.2195/LJ_Not_Ref_Meissner_112006

urn:nbn:de:0009-12-6275

ISSN 1860-5923

Zusammenfassung

Deutsche Unternehmen sehen sich vermehrt der Bedrohung durch Produktpiraterie ausgesetzt. Die Logistik als klassische Querschnittsfunktion kann einen wirkungsvollen Beitrag bei der Bekämpfung der Angriffe von Produktpiraten in der Wertschöpfungskette liefern. Als schlagkräftigste Waffe gegen die Produktpiraterie ergibt sich dabei die Informationslogistik. Durch das Kontrollieren und Verifizieren der Produkte in allen Wertschöpfungs- und Logistikstufen kann das Aufdecken und Verfolgen von Piraterieware gelingen. Hierzu ist ein gezielter Einsatz von kombinierten Erkennungs- und IT-Systemen notwendig. Innovative Authentifizierungssysteme mit RFID-Unterstützung und eine schlagkräftige Umsetzung können Originalprodukte von Plagiaten gesichert unterscheiden und immense Schäden durch Umsatzverluste verhindern.

Abstract

The German industry is increasingly attacked by counterfeiters. Logistics can help to defend attacks on the value chain. The best weapon therefore is the information logistics. Control and verification of products in all steps of the value and logistics chain can help to identify and pursuit plagiarism. Application of combined identifying- and information-technology systems is necessary. Those innovative systems based on RFID can – if forcefully implemented – securely distinguish originals from plagiarism and, thus, can help to avoid immense loss of sales and profits.

Die Produktpiraterie auf dem Weltmarkt nimmt zu und die deutsche Wirtschaft ist eines der großen Opfer. Besonders betroffen sind export-orientierte Branchen und starke Marken. Weltweit beträgt der volkswirtschaftliche Schaden durch Produktpiraterie nach Schätzungen der EU oder der Internationalen Handelskammer 300 bis 600 Mrd. Euro [o.V. 2006a]. Somit wären etwa 5-9% Prozent des Welthandels Fälschungen. Für deutsche Unternehmen dürfte der Schaden jährlich etwa bei 20 bis 30 Mrd. Euro liegen. Nach einer Studie des VDMA sind zwei Drittel der Unternehmen aus der Investitionsgüterindustrie von Produktpiraterie betroffen [o.V. 2006b]. Diese bedrohliche Schadenshöhe zeigt akuten Handlungsbedarf deutscher Unternehmen im Kampf gegen die Produktpiraterie auf (siehe hierzu auch [Wildemann2007]).

Die Bekämpfung von Produktpiraterie erfordert dabei Aktivitäten in allen Wertschöpfungsstufen. Beginnend bei der Produktentwicklung über die Produktion bis zum Kunde ergeben sich vielfältige Angriffspunkte für Produktpiraten. Die rechtliche Absicherung und schwierige Rechtsdurchsetzung greift dabei in den meisten Fällen zu kurz. Notwendig sind tatsächliche effektive Schutzmöglichkeiten, die fest in der Wertschöpfungskette verankert werden können, präventive Schutzwirkung entfalten und sich möglichst schwer umgehen lassen. Hier ist als klassische Querschnittsfunktion insbesondere auch die Logistik gefragt. Doch welchen Beitrag kann die Logistik beim Schutz gegen Produktpiraterie in der Wertschöpfungskette leisten?

Schadensszenarien

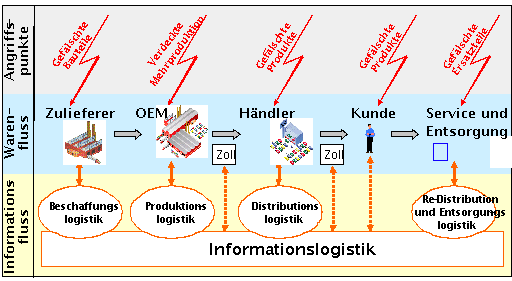

Dazu ist es wichtig, die Angriffsmöglichkeiten von Produktpiraten in der Wertschöpfungs- und Logistikkette zu analysieren. Bedeutend sind für die OEM insbesondere die folgenden Schadensszenarien (siehe Abbildung 1):

-

die Lieferung von gefälschten Bauteilen durch Zulieferer und der Einbau in das Originalprodukt

-

die verdeckte Mehrproduktion in der eigenen Produktion oder bei Wertschöpfungspartnern

-

der Verkauf im Handel und der Kauf von Produktplagiaten durch Kunden

-

der Einsatz von Piraterieware beim Kunden und mögliche Produkthaftung

-

die Lieferung und der Einbau gefälschter Ersatzteile beim Kunden

-

die Entsorgung von und der Service an Plagiaten

Allen Szenarien ist gemein, dass Piraterieware unter Verletzung von Schutzrechten wie Marken- und Patentrecht unbemerkt vom eigenen Unternehmen aber auch von Behörden wie dem Zoll in den Markt eingeschleust wird. Gründe hierfür sind hauptsächlich fehlende Möglichkeiten zur Kontrolle der Produkte.

Gegenmaßnahmen

Die Plagiate von Produkten oder Ersatzteilen erlangen mittlerweile eine Qualität, die es schwierig macht, Fälschungen innerhalb der Logistikkette überhaupt zu erkennen. Die üblichen technischen Präventionsmaßnahmen wie die einfache Originalitäts-Kennzeichnung des Produkts, bspw. mittels Hologramm, Versiegelung oder Farbpigment-Code, greifen zu kurz. Sie erschweren zwar die sklavische Fälschung, lassen sich aber zumeist letztendlich doch kopieren und sind dann wirkungslos.

Die klassischen Formen des Produktschutzes reichen somit nicht aus. Nur durch die gezielte und sichere Erfassung und den durchgängigen Austausch von Informationen (Produkt-, Prozess-, Bewegungs-, Bestands- und Kundendaten) in der Wertschöpfungskette kann eine Kontrolle der Warenströme und das Aufdecken und Verfolgen von Plagiaten gelingen.

Die Logistik hat dazu in allen Stufen der Kette von der Beschaffungs- und Produktionslogistik bis zur Distributions- und Re-Distributionslogistik vor allem eine schlagkräftige Waffe: die Informationslogistik. Durch sie kann eine tatsächliche Verifizierung erfolgen, indem nicht nur das Produktkennzeichen herangezogen wird, sondern auch die Historie des Bauteils.

Eine wirkungsvolle Informationslogistik stützt sich dabei auf die Kombination von unterschiedlichen Technologien zur Unikat-Kennzeichnung sowie zur Verfolgung und Authentifizierung der Produkte.

Technologien

Die Unikat-Kennzeichnung ermöglicht die eindeutige Individualisierung der Produkte durch Vergabe von einmaligen Produkt-Identifikationen. Neben der Einzigartigkeit müssen die Identifikationen fälschungssicher, einfach auslesbar und verifizierbar sein. Mit Hilfe spezieller in die Wertschöpfungskette integrierter Erkennungssysteme und einer IT-Infrastruktur, die über eine Middleware an übliche ERP-, CRM- und auch SCM-Software angebunden ist, wird die Historie bzw. der Verlauf des Bauteils dokumentiert.

Zum Einsatz können hierzu Auto-ID-Systeme mittels RFID, Barcode, data-matrix u.ä. kommen, die sich nahtlos in logistische Systeme integrieren lassen (siehe beispielhafte RFID-Anwendungen in Abbildung 2). Die Produkte müssen dazu direkt in der Produktion oder am Anfang der Vertriebskette individuell gekennzeichnet und bei jeder weiteren Logistikstufe über IT-Systeme registriert und verifiziert werden.

Die Vorteile von RFID gegenüber anderen Systemen sind vor allem (siehe z. B. [Günthner2005]):

-

das einfache automatisierte Auslesen auch ohne Sichtverbindung

-

die Robustheit und Verschmutzungsunempfindlichkeit

-

die Pulkfähigkeit

-

die variable Datenspeicherung und -modifizierung

-

die eindeutige Produktkennzeichnung durch EPC (Elektronischer Produkt-Code)

-

der mögliche Kryptografie- und Zugriffsschutz

Mit Hilfe von beschreibbaren Tags können für jedes Produkt individuell die Stamm- und Bewegungsdaten auf dem Chip gespeichert werden, womit eine gesicherte Echtheitskontrolle durch Verifizierung der Daten gelingt. Durch die dezentral verfügbaren Daten erreicht die Informationslogistik zudem eine Durchdringung der Wertschöpfungsstufen, die sich nicht nur für den Kampf gegen die Produktpiraterie einsetzen lässt sondern auch weiteres Potential für Vertrieb und Logistik eröffnet.

Umsetzung

Ein zentrales Problem des Schutzansatzes durch Verifizierung der Produkte mit Hilfe eines Kenzeichnungs- und Informationssystems ist die Sicherheit der Erkennung von Plagiaten. Der aktuelle Standard zum Elektronische Produktcode (EPC Generation 2) erhöht die Fälschungssicherheit der RFID-Technologie [o.V. 2006c], macht es aber nicht unmöglich, dass Tags kopiert werden.

Hier kommt die durchgängige Identifizierung, Verfolgung und Überwachung des Produkts zum Tragen. Taucht ein zweites Produkt mit einer bereits registrierten oder einer gar nicht vergeben Produktnummer auf, kann ein entsprechendes Software-System Alarm schlagen. Bei eigentlich korrektem Produktcode kann nun eine gesicherte Verifizierung erfolgen, in dem folgender Datenabgleich zwischen ausgelesenem Chip und Datenbank erfolgt:

-

Überprüfung des eindeutigen Produkt-Codes

-

Abgleich mit der registrierten zugehörigen Chip-Seriennummer

-

Kontrolle mit Hilfe einer digitalen Signatur auf dem Tag

-

Überprüfung der auf den RFID-Tags gespeicherten Bewegungsdaten des Produkts, wie z. B. Produktionsdatum, Händlername etc.

Probleme ergeben sich allerdings bei Zerstörung des RFID-Tags bzw. der Daten am Produkt, aber auch bei Manipulation und Datenklau in den IT-Systemen entlang der Lieferkette. Hierzu muss zum einen die Kombination der RFID-Kennzeichnung mit weiteren verdeckten Sicherheitskennzeichen erfolgen. Zum anderen können technische Lösungen zur Abschirmung der Daten wie Zugriffskontrollen, separierte Lesezonen und Datenverschlüsselung auf den Tags und ein hohes Maß an IT-Sicherheit in den Informationssystemen umgesetzt werden. Hauptproblem dürfte dabei allerdings der Preis der „sicheren“ Tags sein, deren Preis bei über 5€ liegt, was dem 10-100-fachen eines entsprechend einfacheren Tags entspricht. Es ist allerdings zu erwarten, dass auch solche sicheren Lösungen in Zukunft günstiger werden.

Schutzwirkung

Betrachtet man noch einmal die Angriffspunkte der Produktpiraten in der Wertschöpfungskette, so erkennt man, dass sich die Kennzeichnung, Verfolgung und Kontrolle der Produkte und Produktinformationen über alle Prozesse im Lebenszyklus erstrecken muss. In der Beschaffungslogistik kann durch Kennzeichnung die Lieferung von Originalbauteilen sichergestellt werden und innerhalb des eigentlichen Produktionsprozesses kann mittels kontrollierter Label-Vergabe die verdeckte Mehrproduktion verhindert werden. Die Kontrollen des Produkts im Distributionsprozess mit einer lückenlosen Verfolgung der Bestands- und Bewegungsdaten kann das Einschleusen von Fälschungen in den Handel verhindern. Die Einbindung der Ersatzteillogistik und der Bearbeitung von Gewährleistungs-, Haftungs- und Entsorgungsfällen ist der nächste konsequente Schritt in einer umfassenden Strategie. Denn hierdurch kann auch zu späteren Zeitpunkten des Produktlebenszyklus das Original-Produkt eindeutig identifiziert und über die Wertschöpfungskette rückverfolgt werden.

Voraussetzung für die Schutzwirkung ist, dass die Produkte tatsächlich über die einzelnen Logistikstufen bis zum Kunden kontrolliert werden. Probleme ergeben sich bei der Einbindung von Behörden, wie dem Zoll, sowie Händlern und Kunden. Diese Beteiligten müssen zum einen in die Lage versetzt werden, dezentral eine Produkterfassung und -verifikation selbst vorzunehmen, zum anderen könnten „intelligente“ Produkte eine Selbst-Verifizierung ermöglichen. Dazu ist zu gewährleisten, dass sie sowohl mit Erkennungssystemen als auch mit einer Anbindung an die Informationssysteme ausgestattet sind. Die Ermöglichung eines solchen umfassenden Schutzsystems ist allerdings noch mit Forschungsbedarf verbunden. Die Umsetzung bedeutet zudem einen erheblichen Investitionsbedarf, der am effizientesten in der Branchenkooperation geleistet werden kann.

Fazit

Um Produktpiraterie wirkungsvoll abzuwehren reichen die bisher eingesetzten Einzelmaßnahmen nicht aus. Es sind umfassende Lösungen notwendig. Die Logistik als zentrale Querschnittsfunktion in der Wertschöpfungs- und Vertriebskette spielt dabei eine zentrale Rolle. Ein wirkungsvolles Konzept zur Abwehr von Produktpiraterie bietet die Informationslogistik durch Kombination von Unikat-Kennzeichnung und Produktverfolgung über die gesamte Logistikkette. Durch den Einsatz innovativer Authentifizierungssysteme und moderner Technologien wie RFID können Originalprodukte von Plagiaten gesichert unterschieden werden und so immense Schäden durch Umsatzverluste verhindert werden.

Literatur

|

Günthner, Willibald A.; Boppert, Julia; Schedlbauer, Michael: RFID – Es funkt gewaltig. In: Zukunft im Brennpunkt 2005, S. 25 – 30, http://www.abayfor.de/fv/forlog/downloads/rfid_es_funkt.pdf , Datum des letzten Zugriffs 07.11.2006 |

|

|

ICC: Counterfeiting Intelligence Bureau. elektronisch veröffentlicht: http://www.icc-ccs.org/cib , Datum des letzten Zugriffs: 1.8.2006 |

|

|

VDMA: Untersuchung zur Produkt- und Markenpiraterie in der Investitionsgüterindustrie. Frankfurt 2006 |

|

|

EPCglobal: Elektronischer Produkt-Code. Elektronisch veröffentlicht: http://www.epcglobal.com , Datum des letzten Zugriffs: 1.9.2006 |

|

|

Wildemann, Horst; Ann, Christoph; Broy, Manfred; Günthner, Willibald A.; Lindemann, Udo: Plagiatschutz – Handlungsspielräume der produzierenden Industrie gegen Produktpiraterie. München: TCW Transfer-Centrum GmbH & Co. KG 2007 |

Lizenz ¶

Jedermann darf dieses Werk unter den Bedingungen der Digital Peer Publishing Lizenz elektronisch übermitteln und zum Download bereitstellen. Der Lizenztext ist im Internet unter der Adresse http://www.dipp.nrw.de/lizenzen/dppl/dppl/DPPL_v2_de_06-2004.html abrufbar.

Empfohlene Zitierweise ¶

Günthner WA, Meißner S (2006). Logistischer Schutz vor Produktpiraterie. Logististics-Journal : nicht-referierte Veröffentlichungen, Vol. 2006. (urn:nbn:de:0009-12-6275)

Bitte geben Sie beim Zitieren dieses Artikels die exakte URL und das Datum Ihres letzten Besuchs bei dieser Online-Adresse an.

Volltext ¶

-

Volltext als PDF

(

Größe:

146.2 kB

)

Volltext als PDF

(

Größe:

146.2 kB

)